Enregistrement de la demande du prestataire d’identité

L’application EMu doit être enregistrée auprès d’un prestataire d’identité tel que Microsoft via Azure Active Directory (AD) et Google via Google Cloud Platform. La plupart des clients d’EMu trouveront probablement que Microsoft est le prestataire le plus pratique, car il permet à un utilisateur d’être autorisé à accéder au bureau Windows, à Office 365 et à EMu en utilisant les mêmes informations d’identification.

Comme l’enregistrement d’une application auprès d’un prestataire d’identité nécessite un accès privilégié, il est généralement effectué par le client. Une fois l’application EMu enregistrée, il est nécessaire de configurer le serveur EMu pour utiliser OpenID. Bien que la configuration du serveur EMu pour utiliser OpenID puisse être effectuée par le personnel d’Axiell, cela nécessite un accès aux détails de connexion du prestataire d’identité de votre organisation (y compris votre client_secret). Il est donc fortement recommandé que votre administrateur système configure le serveur EMu pour utiliser OpenID.

Les exigences pour enregistrer une application avec un prestataire d’identité et les informations d’enregistrement qui doivent être fournies à Axiell peuvent être différentes selon le prestataire d’identité. Les différences pour Microsoft Azure AD et Google Cloud Platform sont soulignées ci-dessous.

Conseil : Un exemple d’enregistrement de l’application EMu sur la plateforme d’identité Microsoft Azure AD est fourni ci-dessous.

Il y a trois considérations principales à prendre en compte lors de l’enregistrement de l’application EMu (l’exemple d’enregistrement ci-dessous devrait faciliter la compréhension des attentes) :

|

# |

Considération |

Détails |

|---|---|---|

|

1 |

Enregistrement des applications de bureau |

L’enregistrement doit être configuré pour un bureau ou un client / application public. Par exemple, lorsque vous configurez l’URI de redirection dans Microsoft Azure AD, vous devez sélectionner : Client public / natif (mobile & desktop) |

|

2 |

Spécifier l’URI de redirection |

L’URI de redirection elle-même doit être :

Différences entre Microsoft et Google :

|

|

3 |

Spécifier l’accès aux champs d’application requis |

Les valeurs précisent les informations utilisateur auxquelles l’application est autorisée à accéder. L’accès aux champs d’application suivants est requis :

Des détails sur les valeurs d’étendue peuvent être trouvés sur le site de documentation de Microsoft : Autorisations et consentement dans la plateforme d’identité Microsoft. Différences entre Microsoft et Google :

|

Tous les détails concernant l’enregistrement d’une application auprès de Microsoft et de Google sont disponibles ici :

Une fois l’application EMu enregistrée avec un prestataire d’identité, il est nécessaire de configurer le serveur EMu pour utiliser OpenID. Bien que la configuration du serveur EMu pour utiliser OpenID puisse être effectuée par le personnel d’Axiell, cela nécessite un accès aux détails de connexion du prestataire d’identité de votre organisation (y compris votre client_secret). Il est donc fortement recommandé que votre administrateur système configure le serveur EMu pour utiliser OpenID.

Les détails concernant la configuration du serveur EMu pour utiliser OIDC sont disponibles ici.

Alternativement, le personnel d’Axiell peut entreprendre la configuration du serveur pour vous. Dans ce cas, les informations suivantes doivent être obtenues à partir de l’enregistrement de l’application et fournies à Axiell. Cela peut inclure :

- ID de l’application (client)

- Point final d’autorisation OAuth 2.0 (v2)

- Point de terminaison des jetons OAuth 2.0 (v2)

- Document de métadonnées OpenID Connect

Les informations suivantes peuvent devoir être obtenues à partir de l’enregistrement de l’application et fournies à Axiell :

- Secret de l’application (client)

Cette information est utilisée par Axiell pour configurer le client et permet d’utiliser le protocole OIDC.

Différences entre Microsoft et Google :

Microsoft :

- Microsoft Azure AD utilise des valeurs de document de métadonnées et de point de terminaison spécifiques pour chaque organisation (alias locataire). Ces valeurs doivent être fournies à Axiell.

- Microsoft Azure AD n’utilise ni ne fournit la valeur secrète de l’application (client) pour les applications de bureau ou publiques enregistrées. Par conséquent, il n’est pas nécessaire de fournir cette valeur à Axiell.

Google :

- Il semble que Google Cloud Platform utilise les mêmes valeurs de document de terminaison et de métadonnées pour toutes les organisations, plus précisément :

- Point de terminaison d’autorisation :

https://accounts.google.com/o/oauth2/v2/auth

- Point de terminaison du jeton :

https://oauth2.googleapis.com/token

- Document de métadonnées :

https://accounts.google.com/.well-known/openid-configuration

- Point de terminaison d’autorisation :

- Google Cloud Platform exige l’utilisation de la valeur secrète de l’application (client) lors de l’autorisation des applications de bureau enregistrées. Par conséquent, cette valeur doit être fournie à Axiell.

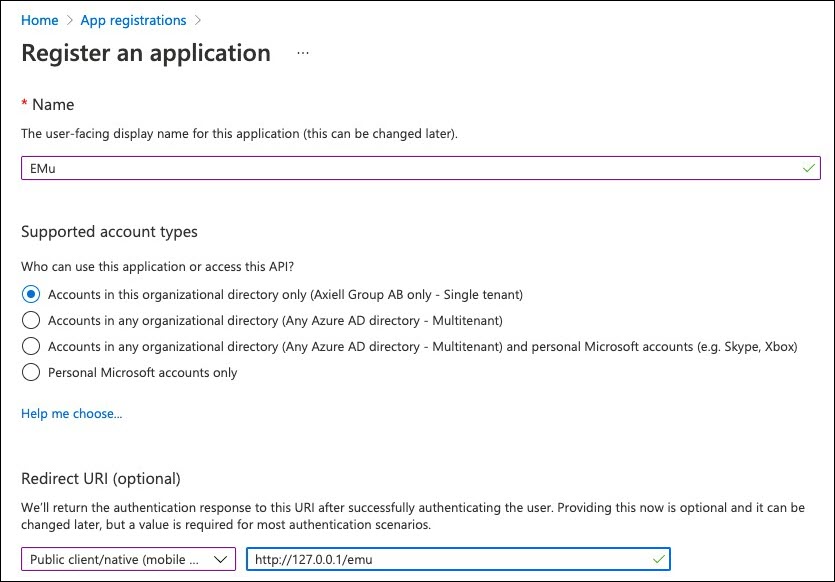

Les étapes sont les suivantes :

- Connectez-vous au portail Azure.

- Si vous avez accès à plusieurs locataires, utilisez le filtre Annuaire + abonnement dans le menu supérieur pour sélectionner le locataire dans lequel vous voulez enregistrer une application.

- Recherchez et sélectionnez Azure Active Directory.

- Sous Gérer, sélectionnez Enregistrements d’applications>Nouvel enregistrement.

- Définissez le nom de l’application :

EMu - Définissez les types de comptes pris en charge.

La valeur de ce paramètre dépend de la configuration d’Azure AD mais est susceptible d’être :

Comptes dans ce répertoire uniquement (Axiell Group AB uniquement - Locataire unique)

- Définir l’URI de redirection.

Elle doit être spécifiée pour :

Client public/natif (mobile & desktop)

Et l’URI de redirection doit avoir la valeur :

http://127.0.0.1/emuVoir la capture d’écran suivante pour un exemple :

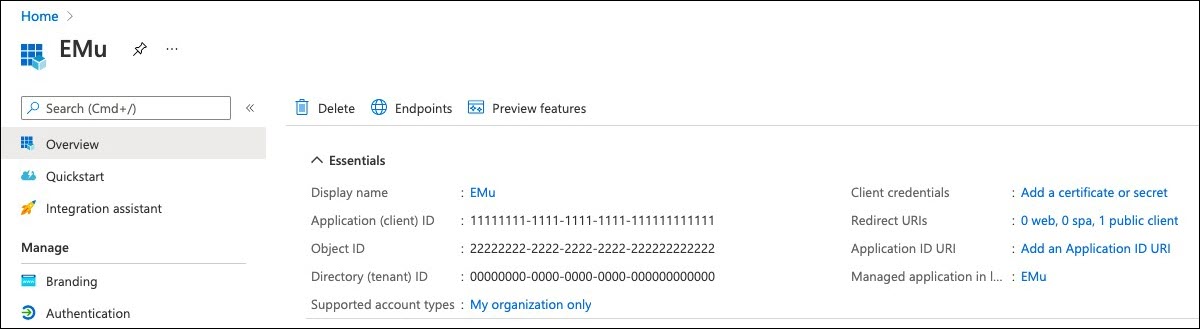

- Obtenez les détails de l’enregistrement.

Pour configurer le client et le serveur EMu afin d’utiliser OIDC, certaines informations sur l’enregistrement de l’application doivent être fournies à Axiell. Les informations requises sont les suivantes :

- ID de l’application (client)

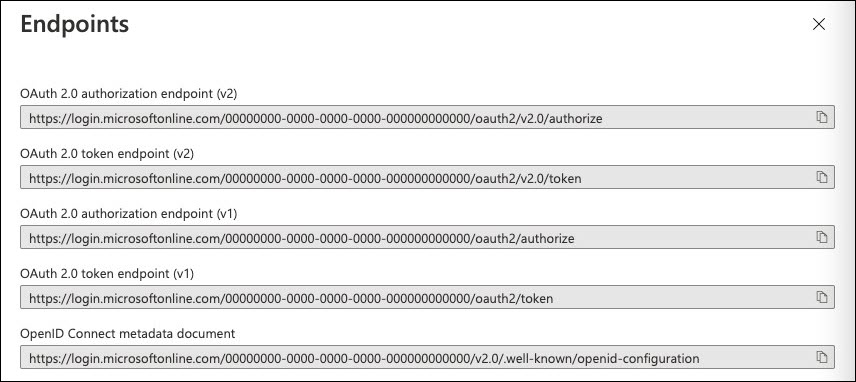

- Point de terminaison d’autorisation OAuth 2.0 (v2)

- Point de terminaison des jetons OAuth 2.0 (v2)

- Document de métadonnées OpenID Connect

Les identifiants de l’application et du répertoire se trouvent sur la page d’aperçu de l’enregistrement de l’application, par exemple :

Les informations sur les points de terminaison et les documents de métadonnées se trouvent sur la page Points de terminaison accessible via le bouton Points de terminaison de la page Vue d’ensemble de l’enregistrement de la demande, par exemple :